Labradory mają to w genach

24 września 2008, 14:33Badacze z Uniwersytetu Minnesota ustalili przyczynę choroby trapiącej kilka procent labradorów. Jak się okazuje, odpowiedzialna jest mutacja w jednym z genów.

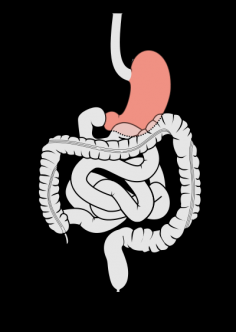

Prosty zabieg walczy z "hormonem głodu"

18 września 2008, 12:13Naukowcy z uczelni Johns Hopkins donoszą o nowatorskiej terapii, której celem jest trwałe obniżenie poziomu greliny, zwanej "hormonem głodu". Procedurama szansę stać się skutecznym i mało inwazyjnym sposobem leczenia otyłości.

Zabójcza farba

10 września 2008, 11:07Brytyjscy naukowcy opracowali nanofarbę, która po włączeniu ultrafioletu może zabijać lekooporne superbakterie. To doskonałe rozwiązanie dla szpitali, bo w łatwy i tani sposób można by się pozbyć niechcianych gości.

Łoś czy łosoś?

3 września 2008, 00:02Większość z nas kojarzy wilki z drapieżnikami ścigającymi ssaki kopytne, takie jak sarny czy jelenie. Okazuje się jednak, że w niektórych sytuacjach zwierzęta te najwyraźniej wolą polować na ryby.

Wielka moc małych ziarenek

27 sierpnia 2008, 22:12Dwaj naukowcy z Medical College of Georgia (MCG) udowodnili, że namaczanie brązowego ryżu na noc przed ugotowaniem jest korzystne dla osób chorych na cukrzycę (Journal of Lipid Research). Zabieg ten uwalnia bowiem czynnik wzrostu - składnik biorący udział w kiełkowaniu nasion. Zmniejsza on stopień uszkodzenia nerwów i naczyń.

Cała(?) prawda o zanieczyszczeniu

20 sierpnia 2008, 17:05Badania arktycznych lodowców dostarczają interesujących danych na temat skażenia środowiska przez przemysł - informują naukowcy z amerykańskiego Desert Research Institute. O swoich odkryciach donoszą na łamach czasopisma Proceedings of the National Academy of Sciences.

Piękniejsi przez piwne okulary

14 sierpnia 2008, 08:22Czy istnieje coś takiego, jak tzw. piwne okulary (alkoholowy odpowiednik różowych okularów), dzięki którym inni stają się bardziej atrakcyjni, czy też może regularne pijący ludzie mają określone cechy osobowościowe, przez co bliźni wydają się im piękniejsi?

Złomowisko czy magazyn?

13 sierpnia 2008, 09:42Badacze z Uniwersytetu Rockefellera donoszą o nieznanym dotąd mechanizmie ułatwiającym szybki rozwój zarodka. O swoim odkryciu poinformowali na łąmach czasopisma Journal of Cell Biology.

Zdrowy jak skóra po saunie

11 sierpnia 2008, 12:10Dla Skandynawów i Rosjan sauna nie jest odkryciem ostatnich lat, bo korzystają z jej dobrodziejstw od ponad 2500 lat. W ten sposób odtruwają organizm z toksyn i odpoczywają. Dla pozostałych nacji nastała jednak nowa moda, stąd coraz większa liczba poświęconych fińskiej saunie badań. Ostatnio okazało się, że regularne wizyty w tego typu przybytkach pozytywnie wpływają na fizjologię skóry (Dermatology).

Doping, czyli rzecz o zawartości sportu w sporcie

9 sierpnia 2008, 14:52Sport i rywalizacja od zawsze pociągały ludzi, a zawodników zawsze pociągało zwycięstwo. Jak pokazuje historia, nie zawsze osiągali ten cel uczciwie.